思科交换机作为网络基础设施的核心设备,其配置命令的掌握程度直接影响网络的稳定性、安全性和管理效率,以下从基础配置、VLAN划分、端口安全、链路聚合、路由协议及系统维护六个维度,详细解析思科交换机的常用配置命令,并辅以实例说明,帮助用户快速上手实践。

基础配置命令

基础配置是交换机管理的第一步,主要包括设备命名、管理IP设置、登录权限配置等。

-

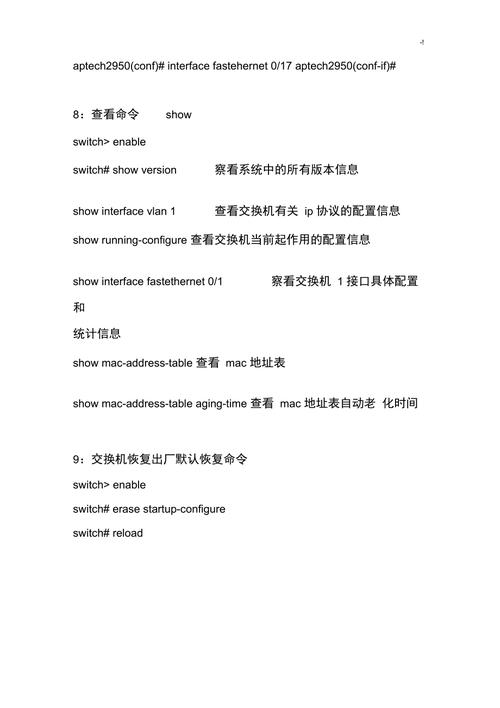

进入特权模式与全局配置模式

enable // 进入特权模式 configure terminal // 进入全局配置模式

-

设备命名

hostname Switch-Core-01 // 设置设备名称为Switch-Core-01

-

管理IP配置

交换机管理IP通常用于远程登录(如Telnet/SSH)和SNMP监控,需在VLAN接口下配置: (图片来源网络,侵删)

(图片来源网络,侵删)interface vlan 1 // 进入VLAN 1接口(默认管理VLAN) ip address 192.168.1.254 255.255.255.0 // 设置管理IP no shutdown // 启用接口

-

用户权限配置

line console 0 // 进入控制台线路 password console_password // 设置控制台登录密码 login // 启用密码验证 exit line vty 0 15 // 进入虚拟线路(支持16个并发会话) password telnet_password // 设置远程登录密码 login transport input ssh telnet // 限制登录协议为SSH和Telnet(建议禁用Telnet)

VLAN划分与Trunk配置

VLAN(虚拟局域网)是实现网络隔离的关键技术,通过划分VLAN可限制广播域、提升安全性。

- 创建VLAN

vlan 10 // 创建VLAN 10 name Sales // 命名为Sales部门 vlan 20 name IT

- 端口分配到VLAN

- 接入端口(Access Port):连接终端设备(如PC、打印机),仅属于单一VLAN。

interface fastethernet 0/1 // 进入F0/1物理端口 switchport mode access // 设置为接入模式 switchport access vlan 10 // 分配到VLAN 10

- 中继端口(Trunk Port):连接其他交换机,承载多VLAN流量。

interface gigabitethernet 0/1 switchport mode trunk // 设置为中继模式 switchport trunk allowed vlan 10,20 // 允许VLAN 10和20通过

- 接入端口(Access Port):连接终端设备(如PC、打印机),仅属于单一VLAN。

端口安全配置

端口安全可限制端口允许接入的MAC地址数量,防止未授权设备接入。

- 启用端口安全并限制MAC数量

interface fastethernet 0/1 switchport port-security // 启用端口安全 switchport port-security maximum 2 // 最多允许2个MAC地址 switchport port-security violation shutdown // 违规操作(如MAC超限)时关闭端口

- 配置静态MAC地址绑定

switchport port-security mac-address 00:1A:2B:3C:4D:5E // 绑定指定MAC

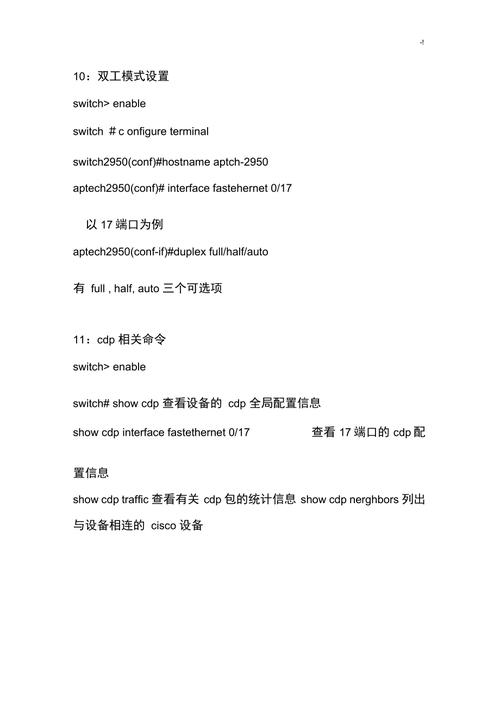

链路聚合(EtherChannel)

链路聚合通过将多个物理端口捆绑为逻辑通道,提升带宽并实现冗余。

- 配置PAgP(思科私有协议)

interface range fastethernet 0/1-2 // 选择多个端口 channel-group 1 mode desirable // 创建Port-Channel 1,模式为desirable switchport mode trunk // 设置为Trunk模式

- 验证配置

show etherchannel summary // 查看链路聚合状态

路由协议配置

三层交换机支持路由功能,可部署静态路由或动态路由协议(如OSPF)。

- 启用三层路由功能

ip routing // 全局启用IP路由

- 配置接口IP(三层模式)

interface vlan 10 ip address 10.1.10.1 255.255.255.0 no shutdown

- 配置OSPF动态路由

router ospf 1 // 启动OSPF进程1 network 10.1.10.0 0.0.0.255 area 0 // 宣告VLAN 10网段进入区域0 network 10.1.20.0 0.0.0.255 area 0

系统维护与监控

定期维护可确保交换机稳定运行,常用命令包括备份配置、查看日志等。

- 保存配置

write memory // 保存当前配置到启动配置(startup-config) copy running-config startup-config // 同义命令

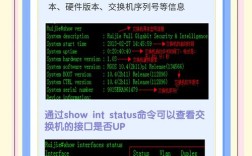

- 查看系统信息

show version // 查看系统版本、硬件信息 show running-config // 查看当前运行配置 show vlan brief // 查看VLAN摘要信息 show interface status // 查看端口状态 show mac-address-table // 查看MAC地址表

- 配置文件备份

copy running-config tftp://192.168.1.100/backup.cfg // 备份到TFTP服务器

思科交换机常用配置命令速查表

| 功能分类 | 命令示例 | 说明 |

|---|---|---|

| 基础配置 | hostname Switch-Core-01 |

设置设备名称 |

| 管理IP | ip address 192.168.1.254 255.255.255.0 |

配置VLAN 1接口管理IP |

| VLAN创建 | vlan 10 name Sales |

创建VLAN 10并命名 |

| 端口模式 | switchport mode access |

设置端口为接入模式 |

| Trunk配置 | switchport trunk allowed vlan 10,20 |

允许VLAN 10和20通过Trunk |

| 端口安全 | switchport port-security maximum 2 |

限制端口最大MAC地址数为2 |

| 链路聚合 | channel-group 1 mode desirable |

创建Port-Channel 1并配置PAgP模式 |

| 启用IP路由 | ip routing |

全局启用三层路由功能 |

| OSPF配置 | router ospf 1 network 10.1.10.0 0.0.0.255 area 0 |

启动OSPF并宣告网段 |

| 保存配置 | write memory |

保存配置到启动文件 |

| 查看MAC地址表 | show mac-address-table |

显示当前MAC地址与端口映射关系 |

相关问答FAQs

问题1:如何解决交换机无法远程登录(如SSH/Telnet)的问题?

解答:首先检查管理IP是否正确配置且接口状态为up(show ip interface brief);其次确认ACL是否限制访问(show ip access-lists),若需允许远程登录,可添加规则:

ip access-list extended REMOTE-ACCESS permit tcp any host 192.168.1.254 eq 22 // 允许SSH访问 permit tcp any host 192.168.1.254 eq 23 // 允许Telnet访问 interface vlan 1 ip access-group REMOTE-ACCESS in

最后确认登录用户权限是否正确配置(show running-config | section line vty)。

问题2:交换机端口显示err-disabled状态如何恢复?

解答:err-disabled通常因端口安全违规、BPDU保护触发等导致,可通过以下步骤恢复:

- 查看错误原因:

show interface fastethernet 0/1 status,若显示err-disabled,记录错误代码(如psecure-violation)。 - 手动恢复端口:

interface fastethernet 0/1 shutdown no shutdown

- 自动恢复配置(推荐):全局配置错误恢复超时时间,避免手动干预:

errdisable recovery cause psecure-violation // 设置因端口安全违规自动恢复 errdisable recovery interval 30 // 每30秒恢复一次