中兴9806H作为中兴通讯推出的高端路由器产品,广泛应用于企业级网络、数据中心及运营商网络场景,其强大的硬件性能和丰富的软件功能离不开高效的命令行管理方式,掌握常用命令是运维人员高效管理设备的基础,以下从系统管理、接口配置、路由协议、安全策略、故障排查等维度详细介绍中兴9806H的常用命令及其应用场景。

系统基础命令

系统基础命令用于设备启动后的基本信息查看和基础配置,是日常运维中最频繁使用的命令类型,通过display current-configuration命令可以查看设备当前运行的完整配置,包括系统名称、登录用户、接口参数等,该命令输出的信息通常通过more分页显示,避免信息过快滚动,若需查看设备保存的配置文件,则使用display saved-configuration,对比两条命令输出可判断配置是否保存成功,系统重启是常见操作,reboot命令执行后会提示用户确认,避免误操作,配合reboot at hh:mm可设置定时重启,适用于维护窗口期,设备启动过程中,通过bootrom menu进入BootROM模式,可进行恢复出厂设置(reset)或升级BootROM版本(update)等底层操作,但需谨慎使用,以免导致设备无法启动。

用户与权限管理命令

为保障设备安全,合理的用户权限管理至关重要,创建用户通过local-user user-name password irreversible-cipher password命令,其中irreversible-cipher表示密码加密存储,提升安全性,用户权限分为15级(0-15),级别越高权限越大,通常管理员使用15级,运维人员使用1-3级,通过local-user user-name privilege level level设置权限等级,用户所属用户组可通过authorization-attribute user-group group-name指定,不同用户组可绑定不同的命令权限集,实现精细化控制,创建只读用户组read-only并限制其只能执行display类命令,可通过aaa视图下的group read-only命令实现,用户登录控制方面,set authentication password用于设置Console登录密码,user-interface vty 0 4进入虚拟终端视图后,通过authentication-mode aaa启用AAA认证,并设置protocol inbound { all | ssh | telnet }限制登录协议,建议禁用telnet仅使用ssh提升安全性。

接口配置命令

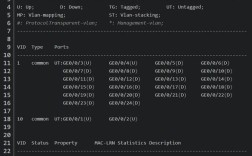

接口是设备与网络连接的物理通道,接口配置是网络部署的核心,进入接口视图通过interface interface-type interface-number,例如interface gigabitethernet 1/1/0,接口基础配置包括设置IP地址ip address ip-address mask-subdiv、开启关闭接口undo shutdown/shutdown,以及描述信息description Interface Description,清晰的描述有助于快速定位接口,以太网接口速率和双工模式可通过speed { 10 | 100 | 1000 | auto }和duplex { half | full | auto }手动配置,默认为auto自适应,VLAN划分是常见的网络隔离手段,在接口视图下通过port link-type { access | trunk | hybrid }设置接口类型,access口属于单一VLAN,trunk口可透传多个VLAN(需通过port trunk permit vlan vlan-id指定允许的VLAN列表),hybrid口则更灵活,支持 tagged 和 untagged 标签处理,聚合接口(Eth-Trunk)可提升带宽和可靠性,通过eth-trunk eth-trunk-number创建聚合组,再将成员接口加入eth-trunk eth-trunk-number,聚合模式可通过mode { lacp-static | lacp-dynamic | manual }设置,推荐使用LACP动态协商实现负载均衡和故障切换。

路由协议配置命令

路由协议实现网络中路径的选择和数据的转发,静态路由配置简单直接,在系统视图下使用ip route-static ip-address mask { next-hop-address | interface-name } [ preference value ],其中preference值越小路由优先级越高,默认静态路由优先级为60,动态路由协议中,OSPF应用广泛,通过ospf 1进入OSPF视图,使用area area-id创建区域,在接口视图下通过ospf enable area area-id激活OSPF,并通过network address wildcard-mask area area-id宣告网段,BGP适用于大型网络,配置时先通过bgp as-number进入BGP视图,使用peer ip-address as-number as-number对等体,再通过network ip-address mask [ route-policy policy-name ]宣告路由,通过import-route protocol [ process-id ]引入其他协议路由,路由策略方面,route-policy policy-name permit node node-number创建路由策略,通过if-match clause匹配路由属性(如ACL、路由类型),通过apply clause设置路由属性(如优先级、MED值),实现路由的过滤和选路控制。

安全与ACL命令

安全策略是网络防护的重要手段,ACL(访问控制列表)通过匹配报文特征实现流量过滤,标准ACL基于源IP地址,通过acl number 2000创建ACL 2000,使用rule [ rule-id ] { permit | deny } source source-addr source-wildcard配置规则;扩展ACL可基于源/目的IP、端口、协议等,通过acl number 3000创建,规则中增加protocol、source、destination等参数,ACL应用在接口方向上,通过traffic classifier classifier-name operator { and | or }创建流分类,使用if-match acl acl-number匹配ACL规则,再通过traffic behavior behavior-name创建流行为,配置deny或permit动作,最后通过traffic policy policy-name将流分类与流行为绑定,并在接口视图下通过traffic-policy policy-name inbound|outbound应用,NAT(网络地址转换)用于解决IP地址不足问题,Easy NAT配置简单,通过interface interface-name进入接口视图,使用nat outbound acl-number配置源NAT,将内网地址转换为出接口地址;PAT(端口地址转换)通过nat address-group group-id start-ip end-ip创建地址池,再使用nat outbound acl-number address-group group-id配置,实现多内网主机共享公网IP。

故障排查与监控命令

故障排查是运维人员必备技能。ping命令测试网络连通性,ping -c count -s packet-size ip-address可指定发送次数和数据包大小,-a source-ip可指定源地址。tracert通过发送TTL递增的UDP包追踪路径,tracert -f first-ttl -m max-ttl -q nqueries ip-address可调整参数。display interface查看接口状态,关注Line protocol current state(up/down)、Input/Output errors(错误包数)、Dropped packets(丢弃包数)等关键指标。display cpu-usage和display memory-usage实时查看CPU和内存占用率,若CPU持续高于80%需排查异常流量或配置问题。display logbuffer查看系统日志,debugging命令可开启调试功能(如debugging ospf packet),但调试信息量大,需谨慎使用并在测试后及时关闭。display session查看当前用户会话,可强制踢掉非法会话clear users [ interface | ip-address ]。

配置文件与备份命令

配置文件备份是防止配置丢失的重要措施,通过save命令将当前配置保存到设备存储,建议定期使用ftp server ip-address或tftp将配置文件备份到服务器,例如tftp put 192.168.1.100 zte9806h.cfg,批量配置可通过tftp get下载配置文件后编辑,再通过tftp put上传并startup saved-configuration加载生效,配置回滚可通过rollback configuration实现,指定备份文件编号或路径快速恢复历史配置,极大降低配置错误风险。

相关问答FAQs

问题1:中兴9806H接口显示“administratively down”如何处理?

解答:“administratively down”表示接口被手动关闭,需进入接口视图执行undo shutdown命令开启接口,若执行后仍为down状态,需检查物理连接(如光纤、网线是否松动)、光模块是否兼容、对端设备接口状态是否正常,以及接口是否被VLAN或其他策略阻塞,可通过display interface查看接口错误统计,display device检查硬件状态辅助定位。

问题2:如何限制仅允许特定IP地址通过SSH登录中兴9806H?

解答:首先创建标准ACL允许特定IP,例如acl 2000和rule permit source 192.168.1.100 0,拒绝其他IPrule deny,然后进入user-interface vty 0 4视图,配置authentication-mode aaa和protocol inbound ssh,最后应用ACLacl 2000 inbound,这样仅IP 192.168.1.100可SSH登录,同时建议结合AAA用户名密码认证,提升安全性。