在网站开发与管理领域,尊重他人知识产权是基本原则,任何未经授权获取、使用或传播他人网站模板的行为均属于侵权行为,可能面临法律风险,以下内容仅从技术研究和安全防护角度出发,阐述非法获取他人网站模板的常见手段及其防范措施,旨在帮助网站管理员提升安全意识,而非提供侵权指导。

非法获取他人网站模板的常见技术手段主要包括以下几种,这些手段往往利用了目标网站的安全漏洞或配置缺陷:

-

直接文件下载漏洞利用

部分网站管理员在备份模板文件时,可能会将备份文件(如.zip、.tar.gz)上传至网站根目录或公开可访问的目录,且未设置访问权限限制,攻击者可通过目录扫描工具(如DirBuster、gobuster)或直接猜测备份文件路径(如/backup/template.zip、/dede/templets_backup.zip)获取文件,若目标网站使用默认后台路径(如/dede/)且存在弱口令,攻击者还可通过后台“文件管理器”功能直接下载模板文件。 -

网页源代码分析与资源抓取

对于未启用模板加密的网站,攻击者可右键查看网页源代码,通过分析HTML结构中的模板标签(如{dede:arclist}、{dede:field.title/})定位模板文件位置,随后,利用浏览器开发者工具的“网络”面板,过滤CSS、JS及HTML文件请求,逐步拼接出完整的模板文件路径,对于静态化生成的页面,可直接通过爬虫工具(如Scrapy、八爪鱼)批量抓取页面内容,逆向还原模板结构。 -

数据库备份文件泄露

若目标网站的数据库备份文件(如.sql)因配置错误被公开访问,攻击者可下载备份文件并从中提取模板数据,DedeCMS的模板内容通常存储在#@__arctype(栏目表)或#@__plus(附加表)等表中,通过查询typename、templet等字段可关联获取模板文件路径及内容,部分网站会将模板内容直接存入数据库字段,攻击者可直接导出并还原模板代码。 (图片来源网络,侵删)

(图片来源网络,侵删) -

服务器漏洞与越权访问

利用目标服务器的未修复漏洞(如文件包含、远程代码执行、SQL注入等),攻击者可获取服务器权限,通过文件包含漏洞读取/include/config_base.php等核心配置文件,获取数据库信息后直接访问数据库下载模板;或通过上传漏洞植入Webshell,进而遍历服务器文件系统,窃取模板文件,若网站存在后台越权漏洞,攻击者还可绕过权限限制进入模板管理界面直接导出文件。 -

CDN与缓存资源泄露

部分网站使用CDN加速或页面缓存功能,若配置不当可能导致模板缓存文件泄露,Nginx的proxy_cache或Varnish缓存可能将动态生成的模板页面缓存至服务器磁盘,攻击者通过目录扫描可找到缓存文件(如.cache、.html),并从中提取模板代码。

为防止网站模板被非法获取,网站管理员应采取以下安全防护措施:

| 防护措施 | 具体操作 |

|---|---|

| 文件权限控制 | 设置网站目录权限为755,文件权限为644;禁止备份文件、配置文件(config_*.php)被直接访问;使用.htaccess或web.config限制敏感目录访问。 |

| 后台安全加固 | 修改默认后台路径;启用双因素认证;定期更换后台密码,避免使用弱口令;限制后台IP访问范围。 |

| 数据库安全防护 | 定期备份数据库并加密存储备份文件;禁止数据库备份文件被公开访问;使用预处理语句防止SQL注入。 |

| 服务器与漏洞修复 | 及时更新DedeCMS系统及服务器组件(如PHP、Nginx);定期进行安全扫描,修复已知漏洞;关闭不必要的端口和服务。 |

| 模板与代码加密 | 对核心模板文件进行加密(使用DedeCMS自带的模板加密功能或第三方工具);混淆关键代码逻辑,增加逆向难度。 |

| CDN与缓存安全 | 定期清理CDN缓存;配置缓存规则,避免动态页面被缓存;检查服务器缓存目录权限,防止未授权访问。 |

相关问答FAQs

Q1:如何判断自己的网站模板是否存在被泄露的风险?

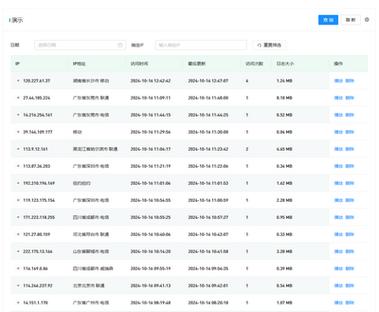

A1:可通过以下方式自查:①使用百度或Google搜索site:yourdomain.com inurl:backup、site:yourdomain.com inurl:.zip等关键词,检查是否存在公开的备份文件;②通过工具(如Dirsearch)扫描网站目录,查找敏感文件(如config.php、database.sql);③定期查看服务器访问日志,排查异常IP的文件下载请求;④使用漏洞扫描工具(如AWVS、Nessus)检测网站是否存在已知漏洞。

Q2:如果发现网站模板被非法获取,应如何应对?

A2:①立即修改网站后台、数据库及FTP密码,检查服务器是否被植入后门;②联系服务器提供商,封禁异常IP,清理恶意文件;③更换被泄露的模板,并对新模板进行加密处理;④保留侵权证据(如下载链接、访问日志),通过法律途径追究侵权方责任;⑤加强网站安全防护,定期进行安全审计,避免再次发生类似事件。