在AIX系统中,密码策略是保障系统安全的重要机制,通过设置密码复杂度、有效期、历史记录等规则,可以有效降低密码被破解的风险,本文将详细介绍AIX密码策略的配置命令、参数说明及实践方法,帮助管理员合理制定安全策略。

密码策略核心配置命令

AIX系统的密码策略主要通过chuser命令和/etc/security/user文件进行管理,其中chuser命令用于修改单个用户的密码策略,而/etc/security/user文件是全局策略的配置模板。lsuser命令可查看当前用户的密码策略设置。

查看密码策略

使用lsuser命令查看指定用户的密码策略参数,例如查看用户testuser的策略:

lsuser -a testuser

输出结果中与密码相关的参数包括minlen(最小长度)、minalpha(最少字母数)、minother(最少非字母字符数)、maxage(密码有效期)、minage(密码修改最小间隔时间)等。

修改密码策略

通过chuser命令可动态修改用户密码策略,例如设置用户testuser的密码最小长度为8,至少包含2个字母和2个非字母字符:

chuser minlen=8 minalpha=2 minother=2 testuser

若需修改全局默认策略,需编辑/etc/security/user文件,在default部分添加或修改参数,

default: minlen = 8 minalpha = 2 minother = 2 maxage = 90 minage = 7 histlen = 5

密码策略关键参数详解

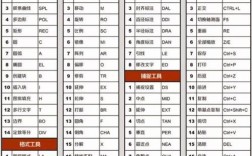

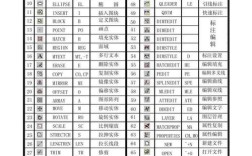

以下是AIX密码策略中常用参数及其作用,具体参数说明如下表所示:

| 参数名 | 作用说明 | 取值范围 | 默认值 |

|---|---|---|---|

minlen |

密码最小长度,建议至少8位 | 0-127 | 0 |

minalpha |

密码中至少包含的字母数量(区分大小写) | 0-127 | 0 |

minother |

密码中至少包含的非字母字符数量(如数字、符号) | 0-127 | 0 |

maxage |

密码有效期(天),0表示永不过期 | 0-365 | 0 |

minage |

密码修改后需等待的最小天数(防止频繁修改) | 0-365 | 0 |

histlen |

密码历史记录数量,禁止使用前N次用过的密码 | 0-32 | 0 |

loginretries |

用户登录失败最大尝试次数,超过后账户锁定 | 0-10 | 3 |

lockouttime |

账户锁定时间(秒),0表示永久锁定 | 0-2,147,483,647 | 0 |

参数配置示例

- 高安全性策略:要求密码长度至少12位,包含4个字母、4个数字和2个特殊符号,每90天强制修改,且不能使用最近5次用过的密码:

chuser minlen=12 minalpha=4 minnum=4 minother=2 maxage=90 histlen=5 testuser

- 全局默认策略:编辑

/etc/security/user文件,在default部分添加:minlen = 10 minalpha = 3 minnum = 2 minother = 1 maxage = 60 minage = 3 histlen = 4 loginretries = 5 lockouttime = 300

密码策略的生效与验证

- 立即生效:通过

chuser命令修改的用户策略会立即生效,无需重启服务。 - 全局策略生效:修改

/etc/security/user文件后,新建用户将应用新策略,已存在用户需通过chuser命令逐个更新或重启系统。 - 验证策略:使用

passwd命令修改密码时,系统会自动检查是否符合策略要求,passwd testuser

若密码不符合复杂度要求,系统会提示错误,例如

New password does not meet complexity requirements。

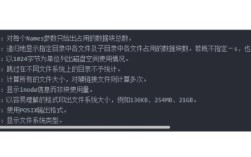

密码策略的注意事项

- 兼容性:避免设置过于复杂的策略(如

minlen过大),可能导致用户因难以记住密码而将密码写在便签上,反而降低安全性。 - 特权用户:

root用户默认不受密码策略限制,若需限制root密码策略,需修改/etc/security/user文件中root用户的参数。 - 日志审计:建议启用

syslog记录密码修改和登录失败事件,便于追踪异常行为:chsec -f /etc/security/login.cfg -a "authrec = /var/adm/sulog" default

相关问答FAQs

Q1: 如何修改AIX系统全局默认密码策略,使其对所有新用户生效?

A1: 编辑/etc/security/user文件,在default部分添加或修改密码策略参数,例如设置最小长度为10、有效期60天等,修改后,新创建的用户将自动应用这些策略,已存在的用户需通过chuser命令单独更新策略或重启系统。

Q2: 如何检查AIX用户当前的密码策略设置是否生效?

A2: 使用lsuser -a username命令查看指定用户的密码策略参数,例如lsuser -a testuser会显示minlen、maxage等值,若需验证密码修改是否符合策略,可尝试使用passwd命令修改密码,系统会提示是否符合复杂度要求。