查询服务器登录日志是系统管理员和安全运维人员日常工作中至关重要的环节,通过分析日志可以及时发现异常登录行为、追溯安全事件、排查系统故障,以下是详细的查询方法和步骤,涵盖不同操作系统、日志类型及实用工具。

在Linux系统中,登录日志主要存储在/var/log/目录下,常见的日志文件包括secure、auth.log、wtmp、btmp和lastlog。secure和auth.log记录了用户登录认证的详细信息(如登录时间、用户名、IP地址、登录方式等),CentOS/RHEL系统默认生成secure,而Debian/Ubuntu系统生成auth.log。wtmp记录所有登录和注销行为,可通过last命令查看;btmp记录失败的登录尝试,可通过lastb命令查看;lastlog则显示每个用户的最后登录时间,查询这些文件时,可结合grep、awk、sed等工具进行过滤分析,使用grep "Failed password" /var/log/secure可筛选所有失败登录记录,通过awk '{print $(NF-3)}' | sort | uniq -c | sort -nr可统计各IP地址的失败登录次数,快速定位暴力破解风险。

对于Windows服务器,登录日志主要存储在“事件查看器”中,路径为“Windows日志”>“安全”,日志ID为4624表示成功登录,4625表示登录失败,4634表示注销,管理员可通过事件查看器界面直接筛选,也可使用wevtutil命令行工具查询,例如wevtutil qe Security /c:10 /rd:true /f:text | findstr "4625"可提取最近10条失败登录记录,Windows还支持通过PowerShell进一步分析,如Get-WinEvent -FilterHashtable @{LogName='Security'; ID=4625} | Select-Object TimeCreated, @{Name="IpAddress"; Expression={$_.Properties[19].Value}}可获取失败登录的时间和来源IP。

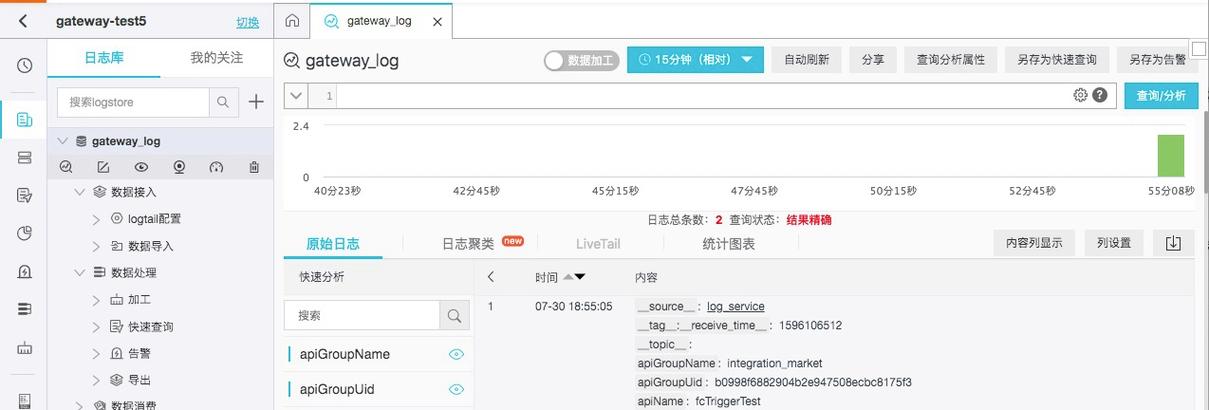

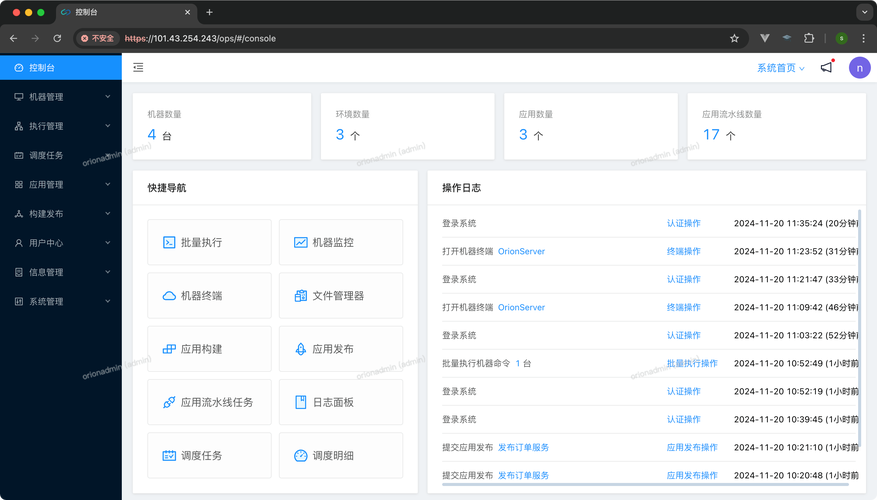

对于云服务器,不同平台提供了更便捷的日志查询方式,阿里云服务器的“操作日志”可记录所有API调用和登录行为,腾讯云的“登录日志”模块可直接查看通过控制台、SSH、RDP等方式的登录记录,AWS的CloudTrail则可跟踪所有登录和资源操作,云平台通常支持按时间、IP地址、用户身份等条件过滤,并可将日志导出至OSS或S3存储,结合SIEM(安全信息和事件管理)工具进行长期分析。

在查询过程中,需注意日志文件的权限问题,普通用户可能无法直接访问/var/log/secure等敏感文件,需使用sudo提权,日志文件可能因轮转(logrotate)而被重命名为secure.1、secure.2.gz等,需一并查询,对于大型服务器,建议开启日志集中管理(如ELK Stack、Graylog),将多台服务器的日志汇总分析,提高效率。

相关问答FAQs

-

如何区分本地登录和远程登录的日志记录?

在Linux系统中,可通过grep "Accepted" /var/log/secure | grep -E "sshd|telnetd|login"筛选远程登录成功记录,其中包含"sshd"表示SSH远程登录,"LOGIN"表示本地终端登录,Windows系统中,安全日志的“网络位置”字段若显示“远程桌面服务”或“网络”则为远程登录,显示“本地安全机构”则为本地登录。 -

登录日志被删除或清空后如何恢复?

若日志文件被恶意删除,可尝试通过/var/log/目录下的备份文件(如secure.1)恢复,或使用debugfs工具从ext4文件系统中恢复已删除的日志(需root权限),对于云服务器,可登录平台控制台查看操作日志,或开启日志实时投递功能,将日志同步至日志服务(如SLS、CloudWatch)中防止丢失,建议启用auditd服务监控关键文件变更,实时记录日志操作行为。