在Linux系统中开启390端口通常涉及防火墙配置,不同Linux发行版使用的防火墙工具不同,以下是常见防火墙工具的具体操作步骤及注意事项,确保端口安全开放的同时避免系统风险。

使用firewalld(CentOS 7+/RHEL 7+/Fedora等系统)

firewalld是动态防火墙管理工具,支持区域(Zone)和运行时配置,开启390端口的步骤如下:

-

检查firewalld状态

首先确认firewalld服务是否运行:systemctl status firewalld

若未运行,使用

systemctl start firewalld启动,并通过systemctl enable firewalld设置开机自启。 -

开放390端口

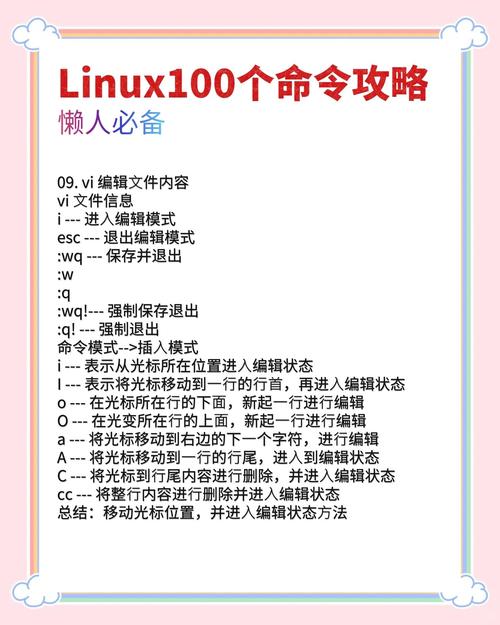

(图片来源网络,侵删)

(图片来源网络,侵删)-

临时开放(重启后失效):

firewall-cmd --zone=public --add-port=390/tcp --permanent

参数说明:

--zone=public表示作用域为公共区域,--add-port=390/tcp指定开放TCP协议的390端口,--permanent表示永久生效(若不加此参数,仅临时生效)。 -

重新加载防火墙规则:

修改后需重新加载使配置生效:firewall-cmd --reload

-

-

验证端口是否开放

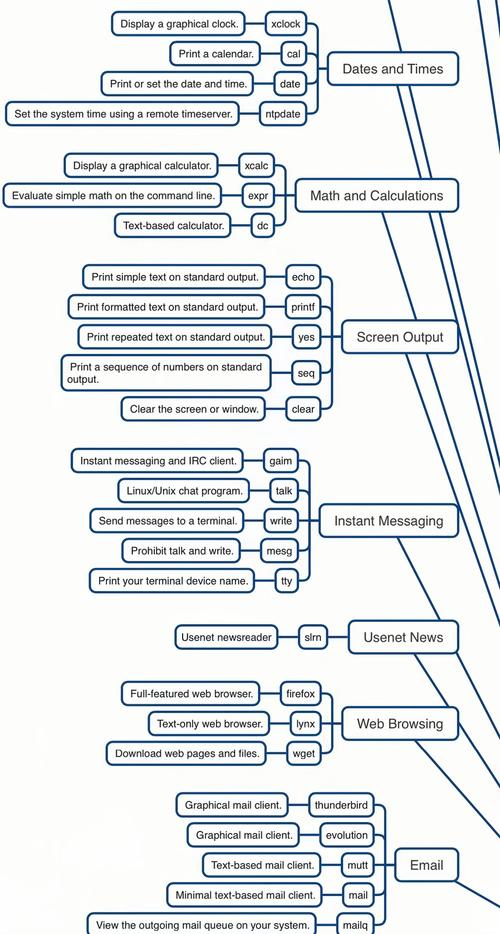

(图片来源网络,侵删)

(图片来源网络,侵删)firewall-cmd --zone=public --query-port=390/tcp

返回

yes表示已开放;或使用ss -tulnp | grep 390检查端口监听状态。

使用iptables(CentOS 6/7、Ubuntu早期版本等)

iptables是基于内核的防火墙工具,需手动添加规则:

-

添加开放规则

-

开放TCP 390端口:

iptables -I INPUT -p tcp --dport 390 -j ACCEPT

参数说明:

-I INPUT表示插入到INPUT链(入站规则),-p tcp指定TCP协议,--dport 390为目标端口,-j ACCEPT允许通过。 -

保存规则(避免重启失效):

- CentOS 6/7:

service iptables save

- Ubuntu/Debian:

iptables-save > /etc/iptables/rules.v4

- CentOS 6/7:

-

-

重启iptables服务

systemctl restart iptables # CentOS 7+ service iptables restart # CentOS 6

-

验证规则

iptables -L -n | grep 390

查看规则列表中是否存在

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:390。

使用ufw(Ubuntu 18.04+/Debian等系统)

ufw(Uncomplicated Firewall)是iptables的简化工具:

-

开放390端口

ufw allow 390/tcp

默认添加到

Anywhere(0.0.0.0/0),允许所有IP访问。 -

启用/禁用ufw

- 启用防火墙(若未启用):

ufw enable

- 禁用防火墙(临时调试):

ufw disable

- 启用防火墙(若未启用):

-

验证规则

ufw status

输出中应包含

390/tcp (ALLOW IN)。

端口开放后的安全检查

-

限制访问IP(可选)

为提升安全性,可仅允许特定IP访问390端口:- firewalld:

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.1.100" port protocol="tcp" port="390" accept"

- iptables:

iptables -I INPUT -p tcp -s 192.168.1.100 --dport 390 -j ACCEPT

- firewalld:

-

端口服务绑定验证

确保运行在390端口的服务已正确监听,可通过netstat -tulnp | grep 390或ss -tulnp | grep 390检查进程状态。 -

日志监控

开启防火墙日志,记录端口访问情况:- firewalld:

firewall-cmd --set-log-denied=all

- iptables:

iptables -I INPUT -p tcp --dport 390 -m conntrack --ctstate NEW -j LOG --log-prefix "PORT_390_ACCESS: "

- firewalld:

常见问题处理

-

端口仍无法访问

- 检查服务是否正常监听:

lsof -i :390 - 确认云服务器安全组(如AWS、阿里云)是否开放390端口。

- 检查SELinux状态:

getenforce,若为Enforcing,需添加端口规则:semanage port -a -t http_port_t -p tcp 390

- 检查服务是否正常监听:

-

防火墙规则冲突

若多个防火墙工具同时运行(如firewalld与iptables),可能导致规则冲突,建议仅使用一种工具管理防火墙,并通过systemctl stop firewalld禁用未使用的服务。

相关问答FAQs

Q1: 如何查看Linux系统中已开放的端口列表?

A1: 可通过以下命令查看:

- firewalld:

firewall-cmd --list-ports - iptables:

iptables -L -n --line-numbers | grep ACCEPT - ufw:

ufw status - 通用命令:

ss -tulnp或netstat -tulnp

Q2: 开放端口后如何限制仅允许特定IP访问?

A2: 以iptables为例,使用-s参数指定源IP:

iptables -I INPUT -p tcp -s 允许的IP地址 --dport 390 -j ACCEPT iptables -I INPUT -p tcp --dport 390 -j DROP # 拒绝其他IP

firewalld可通过富规则实现:

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="允许的IP地址" port protocol="tcp" port="390" accept" firewall-cmd --reload