网络安全是保障信息系统和数据安全的核心,而命令行工具作为网络安全专业人员的重要武器,能够高效地进行系统监控、漏洞检测、入侵响应等操作,以下详细介绍常用的网络安全相关命令,涵盖Linux和Windows系统,并说明其功能和使用场景。

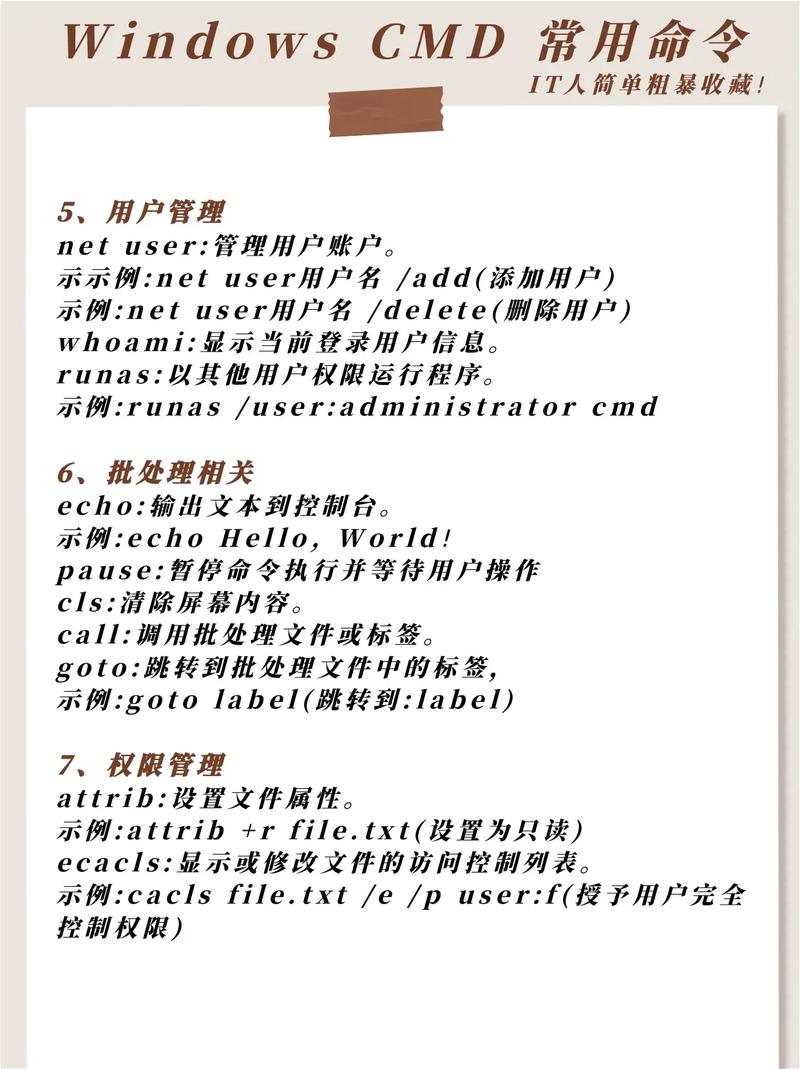

系统信息与用户管理命令

在网络安全工作中,首先需要了解目标系统的基本信息和用户权限情况,Linux系统中,uname -a命令可显示系统的内核版本、主机名等信息,帮助判断系统类型和版本,进而选择合适的攻击或防御手段。whoami和id命令分别用于查看当前用户身份和用户ID、组ID及所属组,id -u可显示用户UID,若为0则表示超级用户,存在权限提升风险。last命令查看用户登录历史,包括登录时间、终端和IP地址,可用于分析异常登录行为。ps aux和top命令用于查看进程列表和系统资源占用,ps aux | grep suspicious_process可过滤可疑进程,发现隐藏的后门程序,Windows系统中,net user查看本地用户账户,net localgroup administrators查看管理员组成员,systeminfo显示系统详细信息,包括补丁级别,这些命令有助于快速评估系统安全基线。

网络连接与端口扫描命令

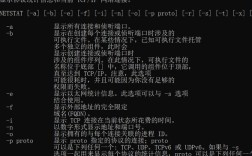

网络连接状态分析是发现异常流量和未授权访问的关键,Linux的netstat -tuln显示所有监听的TCP和UDP端口,netstat -an | grep ESTABLISHED查看已建立的连接,可用于发现可疑的外联连接。ss -tuln是netstat的替代工具,速度更快,支持更多选项,如ss -tp显示TCP进程信息。lsof -i :端口号查看指定端口被哪个进程占用,常用于定位恶意服务,Windows的netstat -ano显示端口、协议和进程ID(PID),结合tasklist | findstr PID可找到对应进程,端口扫描是主动发现开放端口的重要手段,Linux的nmap -sS -p 1-1000 IP进行TCP SYN扫描(半开扫描),隐蔽性较高;nmap -sV -p 22,80,443 IP可探测端口服务版本信息,帮助识别漏洞,Windows用户可使用portqry.exe -n IP -p tcp -e 80扫描特定端口,或借助PowerShell的Test-NetConnection -Port 80进行简单检测。

文件系统与日志分析命令

文件和日志是追踪攻击痕迹和异常行为的核心,Linux的find / -name "suspicious_file" -type f搜索指定文件,find / -mtime -7 -type f查找7天内修改的文件,可用于发现恶意文件或被篡改的系统文件。md5sum file和sha256sum file计算文件哈希值,用于校验文件完整性,防止篡改,日志分析中,grep "Failed password" /var/log/auth.log在认证日志中搜索失败登录记录,awk '{print $1}' /var/log/access.log | sort | uniq -c | sort -nr分析Web访问日志,统计高频IP地址,发现暴力破解行为,Windows的findstr /i "error failed" C:\Windows\System32\logs\*.log在日志文件中搜索错误和失败记录,wevtutil qe Security /f:text /rd:true /c:10查询最近10条安全日志,结合事件ID(如4625表示登录失败)快速定位安全事件。

网络流量分析与数据包捕获命令

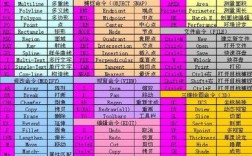

流量分析是检测恶意通信和协议异常的重要手段,Linux的tcpdump -i eth0 -n port 80捕获 eth0 网卡上80端口的流量,tcpdump -i eth0 -w capture.pcap将流量保存为 pcap 文件,后续使用 Wireshark 分析。iftop -i eth0实时显示网络带宽占用和连接情况,发现异常流量峰值。wireshark -k -i eth0 -f "tcp port 443"启动 Wireshark 捕获指定端口流量,支持高级过滤规则,Windows的netsh trace start capture=yes开始网络跟踪,netsh trace stop停止并生成.etl文件,使用 Microsoft Network Monitor 或 Wireshark 解析,PowerShell的Get-NetTCPConnection -State Established查看已建立的TCP连接,包括本地/远程地址和端口,可用于发现可疑通信。

安全加固与漏洞扫描命令

主动加固和漏洞扫描是预防攻击的重要措施,Linux的chmod 600 sensitive_file修改文件权限,限制仅所有者可读写;chown root:root sensitive_file修改文件所有者为root,防止未授权修改,漏洞扫描工具openVAS(基于Nessus)可全面扫描系统漏洞,lynis -audit system进行系统安全审计,生成详细报告,Windows的secedit /configure /cfg C:\Windows\inf\defltbase.inf /db defltbase.sdb应用默认安全策略,sfc /scannow扫描并修复系统文件损坏,漏洞扫描工具Nessus或OpenVAS可扫描Windows系统漏洞,PowerShell的Get-HotFix查看已安装的补丁,Import-Module WindowsUpdate可检查系统更新状态。

入侵响应与应急处理命令

发生安全事件时,快速响应至关重要,Linux的iptables -A INPUT -s恶意IP -j DROP封禁恶意IP地址,iptables -L -n -v查看防火墙规则和流量统计。kill -9 PID终止可疑进程,tar -czf backup.tar.gz /important_data备份关键数据,防止数据丢失,Windows的netsh advfirewall firewall add rule name="Block Malicious IP" dir=in action=block remoteip=恶意IP添加防火墙规则封禁IP,taskkill /PID PID /F强制终止进程,wbadmin start backup -backupTarget:D: -include:C:\important_data备份关键数据。

相关问答FAQs

问题1:如何通过命令行快速检测系统是否被植入后门?

解答:可通过多步骤检测:1)检查异常进程:Linux使用ps aux --forest查看进程树,Windows用tasklist /svc查看服务关联进程;2)检查可疑端口:Linux运行netstat -tuln | grep LISTEN,Windows用netstat -ano | findstr "LISTENING";3)检查启动项:Linux查看/etc/rc.local、~/.bashrc,Windows检查msconfig、任务计划程序;4)文件完整性校验:Linux用rpm -Va(RPM系统)或debsums(Debian系统),Windows用sfc /scannow扫描系统文件,若发现异常进程、非监听端口或可疑自启动项,需进一步分析。

问题2:如何使用命令行分析Web服务器日志以发现暴力破解攻击?

解答:以Linux的Apache/Nginx日志为例:1)统计高频失败IP:grep "POST /login" /var/log/nginx/access.log | grep " 403" | awk '{print $1}' | sort | uniq -c | sort -nr | head -10,显示尝试登录失败次数最多的前10个IP;2)分析攻击时间规律:grep " 403" /var/log/nginx/access.log | awk '{print $4}' | cut -d: -f1 | sort | uniq -c按小时统计失败次数,发现攻击高峰期;3)过滤User-Agent异常:grep " 403" /var/log/nginx/access.log | grep -i "bot|crawler",查看是否使用自动化工具攻击,若发现IP短时间内大量失败请求,可使用iptables -I INPUT -s恶意IP -j DROP封禁,或配置fail2ban自动拦截。