交换机作为网络核心设备,其配置命令是实现网络管理、安全控制和服务质量保障的基础,以下从基础配置、VLAN划分、端口安全、链路聚合、路由功能、安全策略及远程管理等方面,详细解析交换机的常用配置命令,并结合实际场景说明命令用途。

(图片来源网络,侵删)

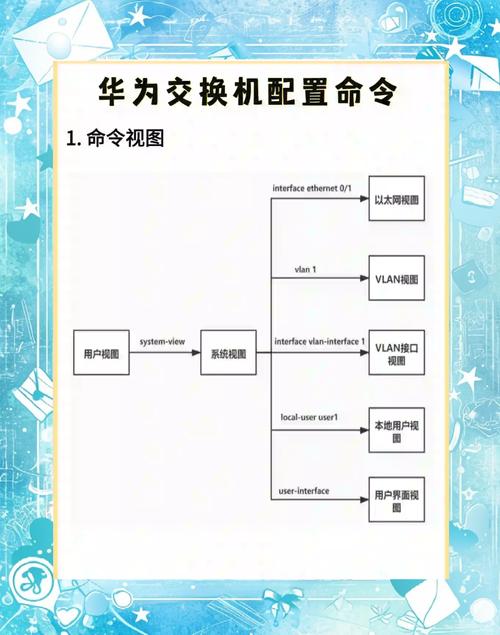

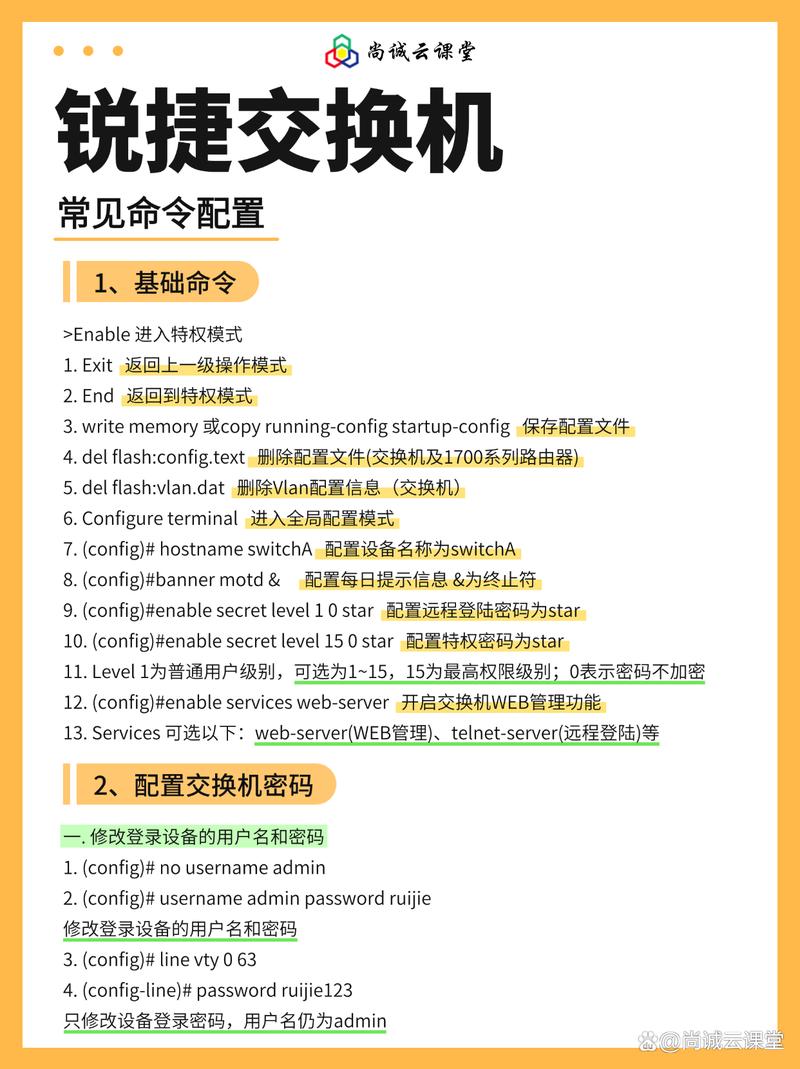

基础配置命令

交换机的基础配置主要包括设备名称、登录密码、管理IP地址及基本操作模式的切换。

- 进入特权模式:

enable(从用户模式进入特权模式,用于查看全局信息) - 进入全局配置模式:

configure terminal(在特权模式下执行,进入全局配置模式) - 设置设备名称:

hostname Switch-A(将交换机命名为“Switch-A”) - 设置登录密码:

enable secret level 1 0 admin(设置进入特权模式的密码,level 1为用户级,level 15为特权级)line console 0(进入控制台线路配置模式)password 123456(设置控制台登录密码)login(启用密码验证)

- 配置管理IP地址:

interface vlan 1(进入VLAN 1接口,默认管理VLAN)ip address 192.168.1.1 255.255.255.0(设置IP地址和子网掩码)no shutdown(启用接口)

VLAN配置命令

VLAN(虚拟局域网)用于隔离广播域,提升网络安全性。

- 创建VLAN:

vlan 10(创建VLAN 10,进入VLAN配置模式) - 命名VLAN:

name Sales(将VLAN 10命名为“Sales”) - 将端口划入VLAN:

interface gigabitethernet 0/1(进入G0/1接口)switchport mode access(将端口设置为接入模式)switchport access vlan 10(将端口划入VLAN 10)

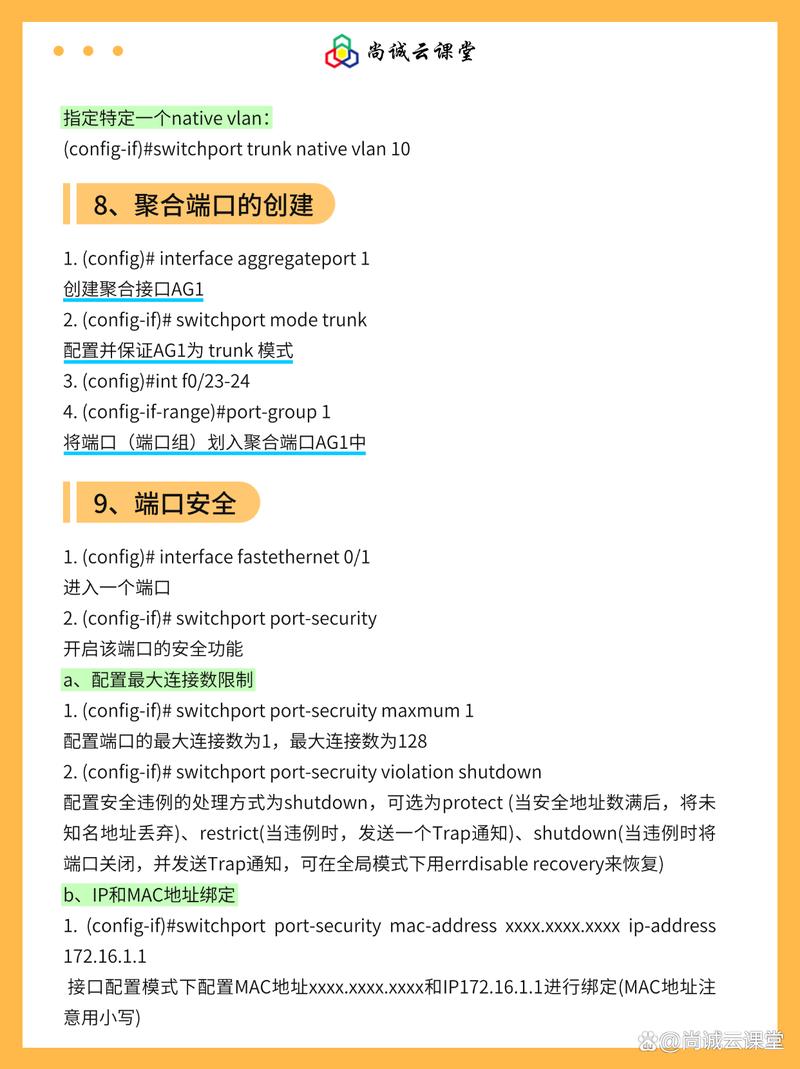

- 配置Trunk端口(用于跨交换机传输多VLAN数据):

interface gigabitethernet 0/24switchport mode trunkswitchport trunk allowed vlan 10,20(允许VLAN 10和20通过Trunk链路)

端口安全配置

端口安全限制端口接入的设备数量或MAC地址,防止非法接入。

- 启用端口安全:

interface gigabitethernet 0/1switchport port-security

- 设置最大MAC地址数:

switchport port-security maximum 2(限制端口最多接入2台设备) - 违规处理方式:

switchport port-security violation shutdown(违规时关闭端口,默认)- 或

restrict(丢弃违规数据包并记录日志)

- 绑定静态MAC地址:

switchport port-security mac-address 0015.65c1.abcdef(绑定指定MAC地址)

链路聚合配置

链路聚合(Eth-Trunk)将多个物理端口捆绑为逻辑端口,增加带宽并实现冗余。

(图片来源网络,侵删)

- 创建Eth-Trunk接口:

interface bridge-aggregation 1 - 将物理端口加入Eth-Trunk:

interface gigabitethernet 0/1port link-aggregation group 1interface gigabitethernet 0/2port link-aggregation group 1

- 设置Eth-Trunk模式:

mode lacp-static(静态LACP模式,支持负载均衡)

路由功能配置

三层交换机支持路由功能,可实现VLAN间通信。

- 启用路由功能:

ip routing(全局模式下开启IP路由) - 配置接口IP:

interface vlan 10ip address 192.168.10.1 255.255.255.0interface vlan 20ip address 192.168.20.1 255.255.255.0

- 静态路由配置:

ip route 192.168.30.0 255.255.255.0 192.168.20.254(添加目标网段为192.168.30.0的静态路由,下一跳地址为192.168.20.254)

安全策略配置

- 配置ACL(访问控制列表):

access-list 10 permit 192.168.1.0 0.0.0.255(定义ACL 10,允许192.168.1.0网段访问)interface vlan 10ip access-group 10 in(在VLAN 10接口 inbound方向应用ACL 10)

- 防DHCP Snooping:

ip dhcp snooping(全局启用DHCP Snooping)ip dhcp snooping vlan 10(在VLAN 10上启用)

远程管理配置

- 配置Telnet/SSH:

line vty 0 4(进入虚拟线路模式,支持0-4共5个会话)transport input ssh(限制仅允许SSH登录)login local(使用本地用户名密码验证)username admin secret 0 password123(创建用户admin,加密密码为password123)

常用配置命令速查表

| 功能分类 | 命令示例 | 说明 |

|---|---|---|

| 基础配置 | hostname Switch-A |

设置设备名称 |

enable secret 0 cisco |

设置特权模式密码 | |

| VLAN配置 | vlan 10 |

创建VLAN 10 |

switchport access vlan 10 |

将端口划入VLAN 10 | |

| Trunk配置 | switchport mode trunk |

设置端口为Trunk模式 |

| 端口安全 | switchport port-security maximum 1 |

限制端口最大MAC数为1 |

| 链路聚合 | port link-aggregation group 1 |

将端口加入Eth-Trunk 1 |

| 路由配置 | ip routing |

启用IP路由功能 |

ip route 0.0.0.0 0.0.0.0 192.168.1.1 |

配置默认路由 | |

| ACL配置 | access-list 1 deny any |

定义ACL 1拒绝所有流量 |

| SSH配置 | username admin secret 0 sshpass |

创建SSH用户 |

相关问答FAQs

Q1: 如何查看交换机已配置的VLAN信息?

A: 在特权模式下执行以下命令:

show vlan:显示所有VLAN及其对应端口。show vlan brief:以简洁表格形式显示VLAN ID、名称和端口状态。

Q2: 交换机端口无法加入VLAN,可能的原因及解决方法?

A: 常见原因及解决方法如下:

- 端口模式错误:若端口为Trunk模式,需先改为接入模式(

switchport mode access)。 - VLAN未创建:需先创建VLAN(

vlan [ID])。 - 端口被占用:检查端口是否已被其他VLAN使用(

show running-config interface [端口号])。 - 接口未启用:确保端口状态为up(

no shutdown)。

(图片来源网络,侵删)