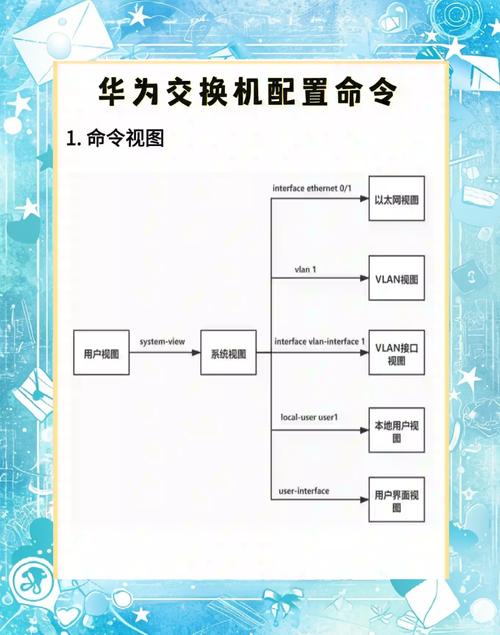

华为交换机配置命令是网络管理员进行设备管理、网络部署和故障排查的核心技能,掌握这些命令能够有效实现对交换机的初始化配置、VLAN划分、端口管理、路由设置、安全策略部署等功能,以下从基础配置、VLAN配置、端口配置、路由配置、安全配置及配置保存与查看六个维度,结合具体命令和应用场景进行详细说明,并通过表格归纳常用命令格式及功能。

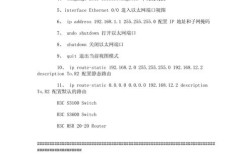

基础配置命令

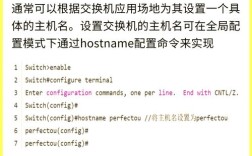

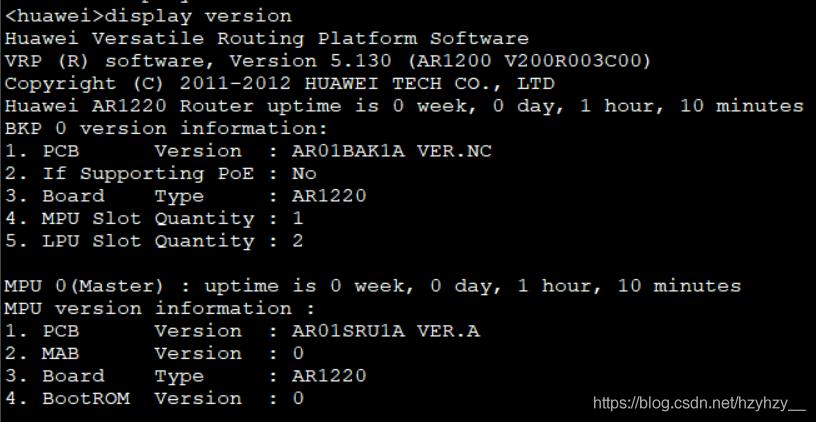

基础配置是交换机管理的第一步,主要包括设备名称、管理IP、登录权限等设置,通过Console线连接交换机,使用终端软件(如SecureCRT)进入用户视图(默认提示符为<HUAWEI>),然后进入系统视图(命令system-view),在系统视图下可进行全局参数配置,设置设备名称命令为sysname SwitchA,配置管理IP地址需进入VLANIF接口视图(如interface vlanif1),使用ip address 192.168.1.1 24配置IP和子网掩码,为保障设备安全,需配置登录密码,如aaa进入AAA视图,local-user admin password cipher Admin@123创建用户并设置密码,local-user admin privilege level 15分配最高权限,local-user admin service-type telnet ssh允许Telnet和SSH登录,通过user-interface vty 0 14进入虚拟终端视图,设置authentication-mode aaa启用AAA认证,protocol inbound ssh限制仅SSH登录可提升安全性。

VLAN配置命令

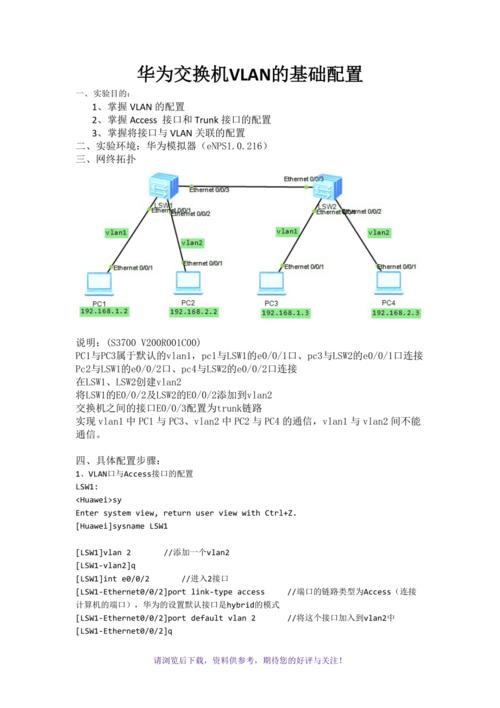

VLAN(虚拟局域网)是隔离广播域、提升网络性能的关键技术,创建VLAN需在系统视图下执行vlan 10(创建VLAN 10),若需批量创建可使用vlan batch 10 20,将端口加入VLAN时,需先进入接口视图(如interface gigabitethernet 0/0/1),配置port link-type access将端口设为接入端口(用于连接终端设备),再执行port default vlan 10将端口划入VLAN 10;若连接其他交换机,需配置port link-type trunk设置端口为Trunk类型,并port trunk allow-pass vlan 10允许VLAN 10通过(可配置多个VLAN,如port trunk allow-pass vlan 10 20),对于Hybrid端口(混合端口),需使用port link-type hybrid,并通过port hybrid tagged vlan 10(标记VLAN)和port hybrid untagged vlan 20(未标记VLAN)实现灵活流量控制,VIF接口(接口VLAN)用于跨VLAN通信,如interface vlanif 10配置VLANIF 10的IP地址作为VLAN 10的网关。

端口配置命令

端口配置涉及速率、双工模式、流量控制等参数优化,进入接口视图后,使用speed 1000设置速率为1000Mbps(可选10/100/10000),duplex full设置全双工模式(可选half/full),flow-control enable开启流量控制,为防止环路,可开启端口安全功能,如port-security enable启用端口安全,port-security max-mac-num 10限制端口最大MAC地址数为10,port-security mac-address sticky配置MAC地址粘性学习,可通过shutdown和undo shutdown关闭/启用端口,description Office_PC为端口添加描述信息便于管理。

路由配置命令

华为交换机支持静态路由和动态路由协议,配置静态路由需在系统视图下执行ip route-static 192.168.2.0 24 192.168.1.254(目标网段、掩码、下一跳IP),若需指定出接口可添加gigabitethernet 0/0/1参数,动态路由协议中,OSPF配置较为常用:首先ospf 1进入OSPF视图,area 0进入区域0,network 192.168.1.0 0.0.0.255 area 0宣告直连网段(通配符掩码计算方式为255.255.255.255-子网掩码),import-route static引入静态路由,若需启用BGP,需先bgp 65001进入BGP视图,peer 192.168.3.1 as-number 65002对等体配置,network 10.1.1.0 24发布路由。

安全配置命令

安全配置是防止网络攻击的重要手段,基于ACL(访问控制列表)的流量过滤,需先创建ACL,如acl number 3000(高级ACL编号3000-3999),rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255(拒绝VLAN 1访问VLAN 2),rule 10 permit(允许其他流量),然后在接口视图下应用traffic-filter inbound acl 3000(入方向过滤),防ARP攻击可通过arp anti-attack check user-bind enable启用ARP检测,arp anti-attack rate-limit enable限制ARP报文速率,DHCP Snooping功能可防止恶意DHCP服务器,需全局开启dhcp snooping enable,在接口视图下配置dhcp snooping trust(信任端口连接合法DHCP服务器)和dhcp snooping untrusted(非信任端口)。

配置保存与查看命令

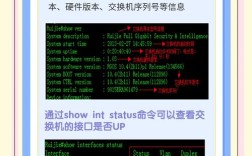

配置保存和查看是日常运维的基础,保存配置使用save将当前配置保存到下次启动(默认存储在startup-configuration文件),save force可强制保存(如配置未保存提示),查看配置信息时,display current-configuration显示当前运行配置,display saved-configuration显示已保存配置,display vlan查看VLAN信息,display ip routing-table查看路由表,display interface gigabitethernet 0/0/1查看指定端口状态(包括UP/DOWN、速率、双工模式等),若需查看日志,可通过display logbuffer查看系统日志缓冲区。

常用配置命令速查表

| 功能分类 | 命令格式示例 | 功能说明 |

|---|---|---|

| 设备命名 | sysname SwitchA | 设置交换机名称为SwitchA |

| 管理IP配置 | interface vlanif 1; ip address 192.168.1.1 24 | 配置VLANIF 1的管理IP |

| VLAN创建 | vlan batch 10 20 | 批量创建VLAN 10和20 |

| 端口加入VLAN | port link-type access; port default vlan 10 | 将端口设为接入模式并加入VLAN 10 |

| 静态路由配置 | ip route-static 0.0.0.0 0.0.0.0 192.168.1.1 | 配置默认路由 |

| ACL配置 | acl number 2000; rule 5 permit source 192.168.1.0 0.0.0.255 | 基本ACL允许VLAN 1流量通过 |

| 配置保存 | save | 保存当前配置到启动配置文件 |

| 查看端口状态 | display interface brief | 查看所有端口简要状态(UP/DOWN) |

相关问答FAQs

Q1: 如何解决华为交换机无法远程SSH登录的问题?

A1: 首先检查是否已配置SSH相关参数:在AAA视图中创建SSH用户并设置服务类型(local-user admin service-type ssh),在VTY视图中配置protocol inbound ssh;其次确认管理IP和VLANIF接口状态正常(display ip interface brief查看接口UP且IP配置正确);然后检查防火墙或ACL是否放行SSH端口(默认22),可通过display acl all查看ACL规则;最后验证用户权限是否足够(privilege level 15为最高权限),若仍无法登录,可使用display ssh server status检查SSH服务状态。

Q2: 交换机端口显示“down”状态,如何排查故障?

A2: 端口down状态通常由物理链路或配置问题导致,首先检查物理连接:确认网线是否插紧、两端设备端口是否正常(更换端口测试)、网线是否损坏(用测线仪检测);其次检查配置:进入接口视图查看port link-type是否正确(如接入端口应配置access模式),shutdown命令是否被意外执行(undo shutdown启用端口);然后查看端口错误统计:display interface gigabitethernet 0/0/1检查“CRC错误包”“丢包数”等参数,若CRC错误过多可能为线路干扰;最后检查VLAN配置:若端口属于VLAN未激活(如VIF接口未配置IP),需确保VIF接口状态为UP。