在Web开发中,JavaScript模板引擎被广泛应用于动态生成HTML内容,但有时我们需要对封装的JS模板进行逆向分析或修改,例如在安全审计、代码优化或二次开发场景中,破解封装的JS模板通常涉及理解其渲染机制、变量传递逻辑以及代码混淆手段,以下从技术角度详细分析具体方法。

分析模板封装形式

JS模板的封装方式多样,常见的包括字符串拼接、函数封装、模板引擎库(如Handlebars、EJS)封装,以及通过Webpack等构建工具打包后的代码,破解前需先识别封装类型:

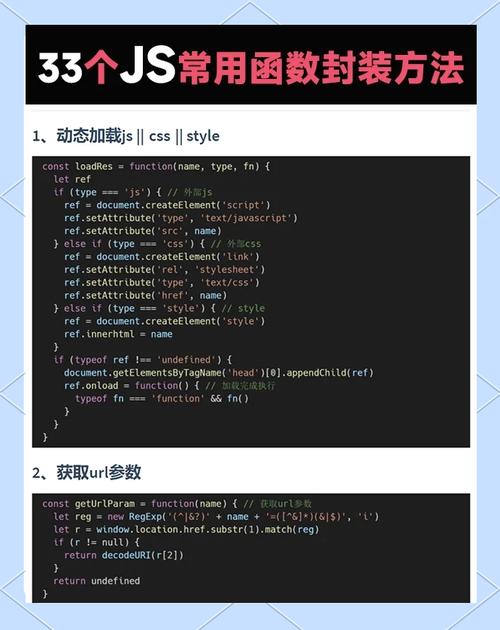

- 字符串拼接模板:直接将HTML与JS变量通过或模板字符串拼接,例如

const html = "<div>" + data.name + "</div>",此类模板可通过搜索字符串内容定位关键逻辑。 - 函数封装模板:将模板定义在函数内部,通过参数传递数据,例如

function render(data){ return "<div>" + data.name + "</div>" },需找到函数调用位置并跟踪参数。 - 混淆代码模板:通过变量名混淆、代码分割等技术隐藏逻辑,例如将模板字符串拆分为多个片段存储在数组中,运行时动态拼接。

静态代码分析

定位模板字符串

使用浏览器的开发者工具(Sources面板)或代码编辑器的搜索功能,查找HTML标签特征(如<div>、<span>)或模板引擎语法(如{{#each}}、<%=)。

// 混淆前的模板字符串 const _0x1a2b = "<div class='user'>" + _0x3c4d["name"] + "</div>";

通过全局搜索<div class='user'>可快速定位代码位置。

还原混淆逻辑

对于变量名混淆的代码,可通过以下步骤还原:

- 重命名变量:使用工具(如JS Beautifier、Deobfuscator)将短变量名(如

_0x1a2b)替换为语义化名称(如templateHtml)。 - 跟踪数据流:通过Chrome DevTools的Sources面板设置断点,观察变量在函数中的传递和变化过程。

function render(data) { const name = data["name"]; // 断点观察data结构 return "<div>" + name + "</div>"; }

反编译模板引擎

若使用模板引擎(如EJS),可通过以下步骤还原:

- 查找模板引擎的渲染函数(如

ejs.render),分析其参数传递的模板字符串。 - 使用在线工具(如EJS Parser)或手动解析模板语法,将

<%= %>替换为JS变量占位符。

动态调试与运行时分析

Hook关键函数

在浏览器控制台中通过重写函数(Monkey Patching)捕获模板渲染过程。

// 重写render函数以捕获输出

const originalRender = window.render;

window.render = function(data) {

const result = originalRender(data);

console.log("Template output:", result);

return result;

};

通过调用触发模板渲染的代码,可在控制台查看最终生成的HTML。

利用开发者工具

- DOM断点:在Chrome DevTools中设置DOM断点(如"Subtree modifications"),当模板渲染到页面时自动暂停执行,进而调用栈分析相关函数。

- 内存快照:在渲染前后分别拍摄内存快照,通过对比差异定位模板字符串的存储位置。

处理加密或压缩模板

若模板字符串被加密(如Base64编码、AES加密),需先解密再分析:

- Base64解码:使用

atob()函数或在线工具解码字符串。 - AES解密:通过搜索代码中的加密密钥(通常为硬编码或从外部API获取),使用CryptoJS等库解密。

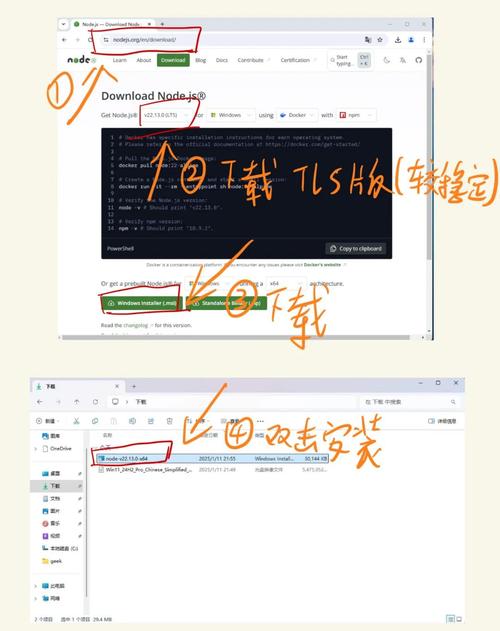

- Webpack分析:对于Webpack打包的代码,使用

webpack-bundle-analyzer工具分析依赖关系,定位模板文件。

表格总结常见破解方法

| 封装类型 | 破解方法 | 工具/技术 |

|---|---|---|

| 字符串拼接 | 搜索HTML标签或变量名,直接提取字符串 | 浏览器搜索、JS Beautifier |

| 函数封装 | 定位函数调用点,跟踪参数传递,调试函数内部逻辑 | Chrome DevTools断点、console.log |

| 混淆代码 | 变量名重命名,代码格式化,还原控制流 | Deobfuscator、Terser |

| 模板引擎封装 | 识别引擎语法,解析渲染函数参数 | EJS Parser、Handlebars Inspector |

| 加密字符串 | 定位加密算法,提取密钥,解密后分析 | CryptoJS、Base64解码器 |

相关问答FAQs

Q1: 如何区分模板是动态渲染还是静态拼接?

A1: 可通过以下方法判断:

- 静态拼接:在代码中直接搜索HTML内容,若找到完整字符串则为静态拼接。

- 动态渲染:在Chrome DevTools中设置断点,观察DOM节点是否在运行时生成;或使用

MutationObserver监听DOM变化,若检测到动态插入的HTML片段则为动态渲染。

Q2: 破解封装模板是否涉及法律风险?

A2: 需根据场景判断:

- 合法场景:对自有代码进行维护优化、安全漏洞修复或学习研究,不涉及侵权。

- 非法场景:破解他人代码用于商业竞争、获取敏感信息或破坏系统,可能违反《著作权法》或《网络安全法》,建议仅对拥有授权的代码进行分析,并遵守相关法律法规。