在当前网络安全形势日益严峻的背景下,认证加密(Authenticated Encryption,AE)技术已成为保障数据机密性、完整性和真实性的核心手段,其在金融、政务、医疗等关键领域的应用需求持续攀升,也带动了相关岗位的人才需求激增,认证加密技术通过将对称加密与消息认证码(MAC)相结合,实现了“加密+认证”的一体化处理,有效避免了传统加密模式中数据被篡改或伪造的风险,例如AEAD(Authenticated Encryption with Associated Data)模式允许对附加数据进行认证但不加密,进一步提升了协议设计的灵活性。

从技术实现来看,认证加密算法可分为分组密码模式(如GCM、CCM)和流密码模式(如ChaCha20-Poly1305),其中AES-GCM因其在性能与安全性之间的平衡,成为TLS 1.3、IPsec等国际标准的首选算法,企业在招聘认证加密相关岗位时,通常要求候选人具备密码学理论基础,包括对称密码、哈希函数、MAC机制等核心知识,同时需熟悉NIST、IETF等标准化组织发布的加密规范,实践经验尤为重要,例如能够使用OpenSSL、Libsodium等密码库实现AE方案,或在C/C++、Python、Java等语言中进行安全编程,以及对侧信道攻击(如计时攻击、功耗分析)的防护能力。

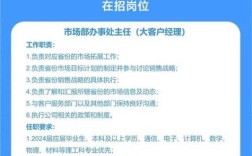

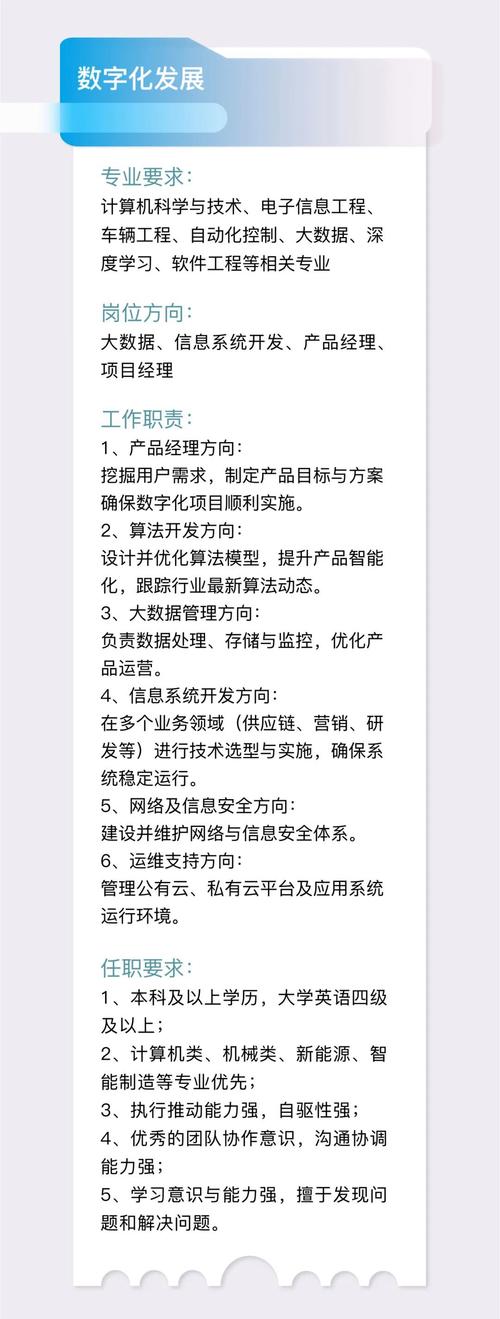

针对不同层级岗位,招聘要求存在差异,初级岗位(如加密开发工程师)侧重基础密码学知识和编码能力,需掌握常见算法的原理与实现细节;中级岗位(如安全协议工程师)要求具备协议设计经验,能够独立完成基于认证加密的安全模块开发,并了解如TLS、DTLS等安全协议的内部机制;高级岗位(如密码架构师)则需具备全局视野,能够设计企业级加密解决方案,处理复杂场景下的安全风险(如量子计算对现有算法的威胁),并推动密码技术的标准化落地。

以下为认证加密岗位核心技能要求概览:

| 技能类别 | 具体要求 |

|--------------------|-----------------------------------------------------------------------------|

| 理论基础 | 密码学数学基础(有限域、椭圆曲线)、对称加密算法(AES、ChaCha20)、AEAD模式(GCM、CCM)、HMAC原理 |

| 工具与库 | OpenSSL、Libsodium、Bouncy Castle等密码库的使用,Wireshark协议分析工具 |

| 编程能力 | 熟练掌握至少一门编程语言(C/C++优先),具备安全编码习惯,了解内存安全防护 |

| 协议与标准 | TLS 1.3、IPsec、IEEE 802.1AE等协议中认证加密的应用,NIST SP 800-38D等标准 |

| 安全攻防 | 侧信道攻击防护、密钥管理最佳实践(如密钥派生函数HKDF)、随机数生成器安全性 |

行业需求方面,金融科技企业亟需认证加密人才保障支付系统与用户数据安全,互联网公司则关注其在即时通讯、云存储等场景下的应用,而政企单位对“国密算法”(如SM4-GCM)的落地能力提出明确要求,值得注意的是,随着隐私计算、零信任架构等新兴技术的发展,认证加密与这些领域的融合能力(如基于AE的安全多方计算)正逐渐成为岗位竞争的新亮点。

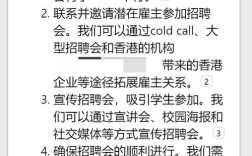

对于求职者而言,提升认证加密竞争力的路径包括:深入理解NIST对AEAD算法的评估标准(如AEAD_AES_256_GCM),参与开源密码项目贡献代码,通过CISAW、CISP-PTE等认证体系增强资质背书,以及关注后量子密码学(PQC)与认证加密的结合趋势,为应对量子威胁提前储备技能,企业在招聘时也愈发注重候选人的问题解决能力,例如通过场景化面试题考察其排查加密模块漏洞(如IV重复使用导致的安全风险)的实践经验。

FAQs

Q1:认证加密与传统“加密+MAC”分离模式有何优势?

A1:认证加密通过集成化设计(如AES-GCM同时完成加密与认证),减少了密钥管理和算法调用的复杂度,降低了因操作不当(如密钥复用、MAC计算顺序错误)导致的安全风险,AEAD模式支持关联数据(AAD)认证,可保护协议头等敏感信息的完整性,而传统分离模式需额外处理加密与认证的同步问题,效率较低且易出错。

Q2:非密码学专业背景如何入门认证加密岗位?

A2:建议分三阶段系统学习:首先掌握《应用密码学》等基础教材,理解对称加密、MAC的核心概念;其次通过实践工具(如使用OpenSSL实现AES-GCM加解密)巩固理论,参与CTF密码学题目训练;最后结合行业应用(如分析TLS 1.3中AEAD的使用场景)积累经验,可考取CISAW密码应用方向认证弥补专业背景差距,重点突出编程能力和项目实践经验。