在网络安全和隐私保护领域,主机名(Hostname)作为标识网络中设备的唯一名称,可能被恶意用户或工具扫描获取,进而用于攻击探测、信息收集等恶意活动,禁止被获取主机名需要从系统配置、网络策略、工具使用及日常管理等多维度入手,结合技术手段和操作规范构建防护体系,以下从具体场景和实施方法展开详细说明。

操作系统层面的主机名隐藏

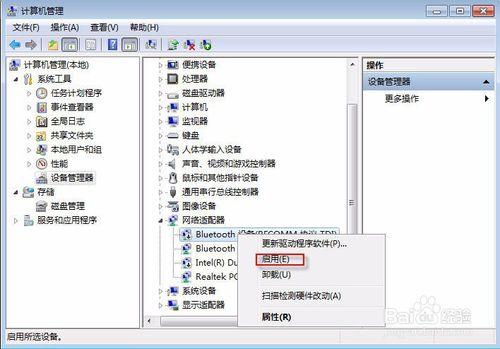

Windows系统

Windows系统通过修改注册表和组策略可限制主机名信息的泄露,打开注册表编辑器(regedit),导航至HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters,新建DWORD值DomainName并设置为空,可阻止系统在未认证连接中返回域名信息,在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters下新建NullSessionShares和NullSessionPipes,限制匿名访问的共享资源和管道,通过组策略编辑器(gpedit.msc)启用“网络访问:不允许SAM账户和共享的匿名枚举”,可进一步阻止主机名和用户列表的匿名获取。

Linux系统

Linux系统主要通过修改/etc/hosts文件和内核参数实现主机名隐藏,编辑/etc/hosts文件,将0.0.1 localhost修改为0.0.1 localhost your_custom_fake_hostname,替换真实主机名为随机字符串,调整内核参数,通过编辑/etc/sysctl.conf添加net.ipv4.conf.all.accept_source_route=0和net.ipv4.conf.default.accept_redirects=0,禁止IP源路由和重定向,减少主机信息泄露途径,对于使用systemd的系统,可通过hostnamectl set-hostname fake_hostname临时修改主机名,并配合/etc/hostname文件实现永久修改。

网络服务与协议配置

禁用不必要的服务

许多网络服务默认会响应主机名查询请求,需根据实际需求禁用或配置,Windows中的“计算机浏览器”服务(Browser)负责维护网络计算机列表,可在“服务”管理器中将其设置为禁用;Linux系统中的netbios服务可通过systemctl disable nmb命令关闭,SMB(Server Message Block)协议是主机名泄露的主要途径,可通过修改SMB配置文件(如Linux的smb.conf)添加hosts deny = ALL和hosts allow = 127.0.0.1,限制外部访问。

防火墙规则配置

利用防火器过滤主机名查询流量是直接有效的手段,在Windows防火墙中,创建出站规则阻止UDP端口137(NetBIOS Name Service)和TCP端口139(SMB over IP)的连接;在Linux中,使用iptables添加规则:

iptables -A OUTPUT -p udp --dport 137 -j DROP iptables -A OUTPUT -p tcp --dport 139 -j DROP iptables -A OUTPUT -p tcp --dport 445 -j DROP

对于云服务器,可在安全组规则中禁用上述端口的入站和出站流量,仅保留必要的管理端口(如SSH的22端口或RDP的3389端口)。

DNS与DHCP配置优化

在内部网络中,通过DNS服务器配置可限制主机名的解析范围,在BIND DNS服务器中,设置allow-query { localhost; };仅允许本地查询,或使用视图(View)功能区分内外部解析结果,对于DHCP服务器,禁用“动态DNS更新”选项,防止主机名自动注册到DNS数据库中,减少信息泄露风险。

工具与脚本辅助防护

网络扫描检测工具

部署网络扫描检测工具(如Snort、Suricata)可实时监控主机名查询行为,编写Snort规则检测异常的NBNS(NetBIOS Name Service)请求:

alert udp any any -> any 137 (msg:"Potential NBNS Query"; content:"|00|00|00|00|00|01|00|00|00|00|00|00|00|00|00|34|"; sid:1000001; rev:1;)当检测到频繁查询时,自动触发告警并联动防火墙封禁源IP。

定期清理痕迹脚本

编写自动化脚本定期清理系统日志和缓存中的主机名信息,Linux下的脚本可清理/var/log/messages中的SMB访问记录,并使用echo "" > /proc/sys/kernel/hostname临时清空内核主机名缓存(需配合sysctl持久化配置)。

高级防护策略

网络隔离与虚拟化

通过VLAN划分或网络分段,将核心设备置于隔离区域,限制与外部网络的直接通信,使用虚拟化技术(如Docker、VMware)部署应用时,为虚拟机配置独立的主机名和网络接口,避免宿主机主机名泄露,启用MAC地址随机化功能(Linux下通过sysctl -w net.ipv6.conf.all.use_tempaddr=2),降低设备识别度。

加密与认证增强

对所有网络流量启用加密(如VPN、SSH隧道),防止中间人窃听主机名信息,对于必须暴露的服务(如Web服务器),使用HTTPS并配置HSTS(HTTP Strict Transport Security),避免HTTP明文传输中的主机名泄露。

主机名泄露检测与验证

防护措施部署后,需通过工具验证效果,使用nmap扫描目标主机:

nmap -p 137,139,445 --script nbns-info <target_ip>

若返回“Host is down”或无NBNS响应,则说明防护生效,通过在线扫描工具(如Shodan、Censys)搜索目标IP的主机名相关信息,确认未在公开数据库中泄露。

相关问答FAQs

Q1: 修改主机名后,是否会影响局域网内其他设备的访问?

A1: 修改主机名通常不会影响局域网访问,因为设备间通信主要依赖IP地址而非主机名,但如果局域网内存在依赖主机名解析的服务(如旧版共享文件夹访问),需确保DNS服务器或hosts文件中包含正确的映射关系,或使用IP地址直接访问。

Q2: 如何判断主机名是否已被恶意获取?

A2: 可通过以下方式判断:1)使用nmap扫描目标主机端口137/139/445,检查是否有NBNS或SMB响应;2)检查系统日志(如Windows的“安全”日志或Linux的auth.log)是否存在异常主机名查询记录;3)使用在线搜索引擎或Shodan平台,输入目标IP或主机名,查看是否有公开的设备信息泄露,若发现异常,需立即修改主机名并加强防火墙规则。